外部からの攻撃や不正アクセスを防ぐため入り口に強力な『門番』を

統合脅威管理ソリューション(UTM) のご案内

目次

- ファイヤーウォール機能 – デジタル世界の盾として有害なアクセスを防ぐ方法

- UTMとメールセキュリティ – 悪質な添付ファイルを見抜き除外する方法

- ウェブフィルタリング/有害なウェブサイトへのアクセスを検知し制限する仕組み

- ウイルス・マルウェアの検知と新たな脅威への対応

- ライセンスの有効期限 – なぜ5年や6年の制限があるのか

- 運用と専門家の役割 – サポートは必要なのか

UTMとメールセキュリティ – 悪質な添付ファイルを見抜き除外する方法

UTM(統合脅威管理)は、企業のネットワーク環境を保護するために必要なセキュリティ機能を

一つにまとめたシステムです。その中でも、メールによる攻撃から企業を守る役割を果たすのが

「メールセキュリティ」機能です。

このコラムでは、UTMがどのようにしてメールの添付ファイルに有害・悪質なものが

含まれていることを検知し、それを除外するのかについて解説します。

メールは、ビジネスで頻繁に使用されるコミュニケーションツールですが、

それゆえに攻撃者から見ても魅力的な攻撃対象となります。

特に、メールの添付ファイルは、マルウェアを紛れ込ませるための一般的な手段として使われます。

こうした脅威から保護するために、UTMでは高度なメールスキャン機能を利用して、

有害な添付ファイルを検知し、除外することが可能です。

UTMがメールの添付ファイルをスキャンして有害なものを検知する方法は主に以下の3つです。

1. シグネチャベースの検出

これはウイルス対策ソフトウェアが使用する伝統的な方法です。

「シグネチャベース」とは今まで研究・対策を重ねてきた中で知り得た、既知の脅威のことで、

添付ファイルの中身をスキャンして、その既知のマルウェアの特徴(シグネチャ)と

一致するものがないかを確認し、怪しいものを検出します。

2. ヘューリスティック/行動ベースの検出

シグネチャベースの検出が既知の脅威に対するものである一方で、

ヘューリスティック検出は未知の脅威を見つけるための方法です。

これは添付ファイルが開かれたときや実行されたときの挙動を模擬的に確認し、

怪しい動きや異常な振る舞いを検出します。

3. サンドボックス技術

これは添付ファイルを隔離された環境(サンドボックス)で開くことで、

もし有害な挙動を示すものであれば、それが実際のシステムに影響を及ぼすことなく

検知できる技術です。

まとめ

これらの方法を組み合わせることで、UTMはメールの添付ファイルが有害なものであるかを

高精度に判断し、その添付ファイルを安全に隔離・除外することができます。

しかし、完璧なセキュリティシステムは存在しないため、ユーザー自身の意識も重要です。

例えば、見知らぬ送信者からのメールや、怪しげな添付ファイルがあるメールは開かない、

といった基本的な注意点を守ることが重要です。

UTMのメールセキュリティ機能は、企業が日々直面する電子メールによる脅威から、

私たちの大切なデータとシステムを守る盾となります。

そしてその盾をさらに強固にするためには、UTMとユーザーの共同作業が必要となります。

デジタル世界の安全な旅を続けるためには、この点を忘れないようにしましょう。

オススメはこちら

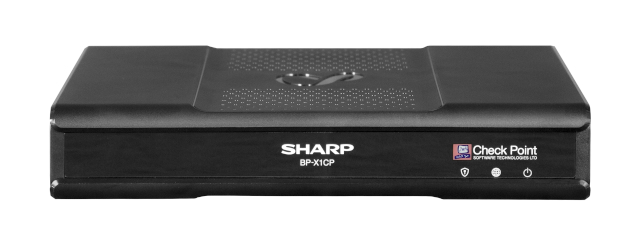

サガスでは15名以下の小規模事務所向けにパッケージングされたUTMセットをおすすめしています。

こちらをリース契約で、初期費用0円・月額支払いのみで手軽に導入頂いています。

ちゃんと5年間のセキュリティー対策のライセンスと機器の保守サポート含まれ、

しかもその補修提供元は国内メーカーの「シャープ」が行いますので、とても安心して運用できます。

事前の現地下見や、実機のデモも随時受付中ですので、是非お気軽にご相談ください!