外部からの攻撃や不正アクセスを防ぐため入り口に強力な『門番』を

統合脅威管理ソリューション(UTM) のご案内

目次

- ファイヤーウォール機能 – デジタル世界の盾として有害なアクセスを防ぐ方法

- UTMとメールセキュリティ – 悪質な添付ファイルを見抜き除外する方法

- ウェブフィルタリング/有害なウェブサイトへのアクセスを検知し制限する仕組み

- ウイルス・マルウェアの検知と新たな脅威への対応

- ライセンスの有効期限 – なぜ5年や6年の制限があるのか

- 運用と専門家の役割 – サポートは必要なのか

ファイヤーウォール機能

UTM(統合脅威管理)とは、その名の通りさまざまなセキュリティ機能を

一つにまとめたシステムを指します。

このUTMが提供する機能の一つに、「ファイヤーウォール機能」があります。

本コラムでは、このファイヤーウォール機能がどのようにして有害なアクセスを検知し、

その侵入を防ぐのかについて解説します。

デジタル世界の盾として有害なアクセスを防ぐ方法

まず始めに、ファイヤーウォールとは何かを理解することが重要です。

ファイヤーウォールとは、文字通り「炎の壁」を意味し、ITの世界ではインターネットと

企業の内部ネットワークの境界に設置され、外部からの不正アクセスを防ぐ役割を果たす

セキュリティ装置を指します。

では、UTMのファイヤーウォール機能はどのように有害なアクセスを検知し防ぐのでしょうか。

具体的には、主に3つのステップを経て行われます。

1. パケットフィルタリング

まず、ネットワークを通過するすべてのデータパケットをチェックします。

「パケット」というのは英語で「小包」の意味があり、データを送受信する為に分割されたものです。

特定のIPアドレスから送信されたり、特定のポートへの送信を試みるなど、

ちょっと怪しい動きをする「パケット」はブロックされます。

2. ステートフルインスペクション

通信の前後の状態を考慮に入れ、その通信が正常なものか動的に判断します。

例えば、ユーザーが要求していない通信(トラフィック)が入ってこないように、

すでに安全で確立された接続のみ許可し、データが流れることを確認します。

ステートフルインスペクションは前後の「文脈」を判断するために

何のアプリケーションが通信しているかというところまで把握するため、

精度が高いと言われています。

3.アプリケーションレベルのゲートウェイ

そして最後に、特定のアプリケーションで使用されるプロトコル(通信言語)を検査します。

これにより、マルウェアの通信をブロックしたり、特定のWebアプリケーションへのアクセスを

制御することが可能になります。

これらの機能が統合されたUTMのファイヤーウォールは、企業ネットワークを広範かつ

深いレベルで保護します。

それぞれの機能が独立して作動するだけでなく、一緒に動作して相互に補完し合うことで、

より効果的な防御策を実現します。

しかし、UTMのファイヤーウォール機能が全てを保護するわけではありません。

ユーザーの誤操作や内部からの脅威など、ファイヤーウォールがカバーできない範囲も存在します。

そのため、ファイヤーウォールはセキュリティ対策の一部であり、ユーザー教育や内部コントロール

など他の対策と組み合わせることが重要です。

デジタル化が進む現代社会において、企業のネットワークを保護するための

セキュリティ対策は非常に重要です。UTMのファイヤーウォール機能は、その一環として

効果的に活用することができます。

インターネットの海を航海する企業船を、さまざまな脅威から守る頼もしい航海士と言えるでしょう。

オススメはこちら

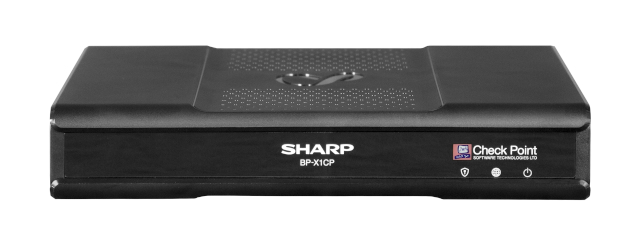

サガスでは15名以下の小規模事務所向けにパッケージングされたUTMセットをおすすめしています。

こちらをリース契約で、初期費用0円・月額支払いのみで手軽に導入頂いています。

ちゃんと5年間のセキュリティー対策のライセンスと機器の保守サポート含まれ、しかもその補修提供元は国内メーカーの「シャープ」が行いますので、とても安心して運用できます。

事前の現地下見や、実機のデモも随時受付中ですので、是非お気軽にご相談ください!

https://www.sagas.co.jp/category/407.html